この記事をシェア

なぜ今、メール認証技術を正しく理解すべきなのか

GmailやOutlookなどのメールサービスを日常的に使っていると、メールがどのように送受信され、認証されているかについて深く考える機会は少ないでしょう。しかし、自社でメールサーバーを運用する場合、この知識の欠如は致命的な問題を引き起こす可能性があります。

2025年現在、主要なメールプロバイダーはSPF、DKIM、DMARCの認証を持たないメールを容赦なく拒否または迷惑メール扱いしています。これは単なる推奨事項ではなく、必須要件となっているのです。

⚠️ 警告: 2024年2月以降、Googleは1日5000通以上のメールを送信する送信者に対し、SPF・DKIM・DMARCの設定を義務化しました。これを満たさない場合、メールは配信されません。

SMTPプロトコルの技術的課題

SMTP(Simple Mail Transfer Protocol)は1982年に標準化された古いプロトコルで、当初はセキュリティを考慮していませんでした。主な課題は以下の通りです:

- 送信者認証の欠如:SMTPには送信者を検証する仕組みがない

- メッセージの改ざん:転送中にメールの内容が変更される可能性

- 送信元の偽装:エンベロープFromとヘッダーFromの不一致が容易

これらの課題を解決するために開発されたのが、SPF、DKIM、DMARCという3つの認証技術です。

なりすましメールがもたらす具体的な脅威

メールの送信者情報(From:ヘッダー)は技術的に簡単に偽装できます。これを悪用した攻撃には以下のものがあります:

- フィッシング攻撃:信頼できる組織を装い、個人情報や認証情報を盗取

- ビジネスメール詐欺(BEC):経営幹部や取引先を装い、不正送金を指示

- マルウェア配布:正規のメールを装い、悪意のある添付ファイルやリンクを送信

- ブランド毀損:企業のドメインを悪用され、組織の信頼性が低下

メールサービスが隠してしまう重要な技術基盤

GmailやOutlookを使用していると、以下のような認証プロセスが自動的に処理されているため、技術者でさえその重要性を見落としがちです:

- 自動的なSPF設定:Googleのメールサーバーから送信されるため、SPFレコードは自動的に適用

- 透過的なDKIM署名:送信時に自動的にDKIM署名が付与される

- DMARC準拠:大手プロバイダーは適切なDMARCポリシーを既に設定済み

これらの便利さゆえに、メール認証技術の本質を理解せずにメールサーバーを構築しようとする技術者が増えているのが現状です。

SPF:送信元IPアドレスの承認システム

SPF(Sender Policy Framework)は、どのサーバーがドメイン名でメールを送信できるかを宣言する仕組みです。これは、なりすましメールを防ぐ最初の防御ラインとなります。

SPFの動作原理

SPFは以下のステップで動作します:

- 受信サーバーが送信元ドメインのSPFレコードをDNSで検索

- 実際の送信サーバーのIPアドレスを確認

- SPFレコードに記載されたIPアドレスと照合

- 一致すれば認証成功、不一致なら失敗

# SPFレコードの例

example.com. IN TXT "v=spf1 ip4:192.168.1.100 include:_spf.google.com -all"

💡 ポイント: SPFレコードの末尾にある「-all」は重要です。これは「記載されていないサーバーからのメールは全て拒否」を意味します。

SPFレコードの構文要素

SPFレコードで使用できる主要な構文要素を理解しておきましょう:

v=spf1:SPFバージョン1を使用(必須)ip4:/ip6::許可するIPアドレスまたはCIDRa:ドメインのAレコードに対応するIPを許可mx:ドメインのMXレコードに対応するIPを許可include::他のドメインのSPFレコードを参照allの修飾子:-all:明示的に拒否(Hard Fail)— 本番運用推奨~all:ソフトフェイル(Soft Fail)— 導入初期推奨?all:中立(Neutral)— テスト用+all:すべて許可(非推奨・危険)

SPFの設定パターン例

# 基本的な設定(MXレコードのみ許可)

example.com. IN TXT "v=spf1 mx -all"

# 複数のIPとサービスを許可

example.com. IN TXT "v=spf1 ip4:203.0.113.0/24 ip6:2001:db8::/32 include:_spf.google.com include:spf.protection.outlook.com -all"

# 段階的な導入(ソフトフェイル)

example.com. IN TXT "v=spf1 mx ip4:203.0.113.0/24 ~all"

DKIM:デジタル署名による改ざん防止

DKIM(DomainKeys Identified Mail)は、メールにデジタル署名を付与し、送信後の改ざんを検出する技術です。これは公開鍵暗号方式を使用した高度な認証メカニズムです。

DKIMが防ぐ脅威

- メール本文の改ざん:悪意ある中継サーバーによる内容の書き換え

- ヘッダーの偽装:送信者情報や件名の不正な変更

- 添付ファイルの差し替え:マルウェアの挿入

DKIMの実装には、以下の要素が必要です:

# DKIM署名ヘッダーの例

DKIM-Signature: v=1; a=rsa-sha256; d=example.com; s=selector1;

c=relaxed/relaxed; q=dns/txt; h=from:to:subject:date;

bh=base64_encoded_body_hash;

b=base64_encoded_signature

PostfixとOpenDKIMによるDKIM実装の実践

ここでは、実際にPostfixメールサーバーとOpenDKIMを使用してDKIM認証を実装する手順を、具体的なコマンドと共に解説します。

1. OpenDKIMのインストール

# OpenDKIMと関連ツールのインストール

sudo apt update

sudo apt install opendkim opendkim-tools -y

# 設定ディレクトリの作成

sudo mkdir -p /etc/opendkim

sudo mkdir -p /etc/opendkim/keys

sudo mkdir -p /etc/opendkim/keys/example.com

2. DKIM鍵ペアの生成

DKIM認証の核となる鍵ペア(秘密鍵と公開鍵)を生成します:

# DKIM鍵ペアの生成(example.comを実際のドメイン名に置き換えてください)

cd /etc/opendkim/keys/example.com

sudo opendkim-genkey -s default -d example.com

# 生成されたファイルの確認

ls -la

# default.private (秘密鍵)

# default.txt (公開鍵を含むDNSレコード)

✅ 重要: 秘密鍵(default.private)は絶対に外部に漏洩しないよう、適切な権限で保護してください。

3. OpenDKIMの設定

/etc/opendkim.confファイルを編集します:

# /etc/opendkim.conf の設定内容

Syslog yes

SyslogSuccess yes

LogWhy yes

# 署名の設定

Canonicalization relaxed/simple

Mode sv

SubDomains no

# ネットワーク設定

Socket inet:8891@localhost

PidFile /var/run/opendkim/opendkim.pid

# 鍵の設定

KeyTable /etc/opendkim/KeyTable

SigningTable /etc/opendkim/SigningTable

ExternalIgnoreList /etc/opendkim/TrustedHosts

InternalHosts /etc/opendkim/TrustedHosts

4. 設定ファイルの作成

# KeyTableの作成

echo "default._domainkey.example.com example.com:default:/etc/opendkim/keys/example.com/default.private" | sudo tee /etc/opendkim/KeyTable

# SigningTableの作成

echo "*@example.com default._domainkey.example.com" | sudo tee /etc/opendkim/SigningTable

# TrustedHostsの作成

cat << EOF | sudo tee /etc/opendkim/TrustedHosts

127.0.0.1

::1

localhost

*.example.com

192.168.1.0/24

EOF

5. 権限の設定

# 秘密鍵の権限を適切に設定

sudo chown -R opendkim:opendkim /etc/opendkim/

sudo chmod 600 /etc/opendkim/keys/example.com/default.private

sudo chmod 644 /etc/opendkim/keys/example.com/default.txt

6. PostfixとOpenDKIMの連携設定

# Postfixの設定に以下を追加

sudo postconf -e "smtpd_milters = inet:127.0.0.1:8891"

sudo postconf -e "non_smtpd_milters = \$smtpd_milters"

sudo postconf -e "milter_default_action = accept"

sudo postconf -e "milter_protocol = 2"

7. サービスの起動と確認

# OpenDKIMの起動

sudo systemctl enable opendkim

sudo systemctl start opendkim

sudo systemctl status opendkim

# Postfixの再起動

sudo systemctl restart postfix

sudo systemctl status postfix

# 動作確認

sudo opendkim-testkey -d example.com -s default -vvv

8. DNS設定(公開鍵の登録)

生成された公開鍵をDNSに登録します:

# 公開鍵の内容を確認

sudo cat /etc/opendkim/keys/example.com/default.txt

# 出力例:

# default._domainkey IN TXT ( "v=DKIM1; k=rsa; "

# "p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA..." ) ;

# この内容をDNSのTXTレコードとして登録します

⚠️ 注意: DNS設定が反映されるまで最大48時間かかる場合があります。digコマンドで確認してください:

dig TXT default._domainkey.example.com

OpenSSLを使ったDKIM鍵生成(代替方法)

OpenDKIMのツール以外に、OpenSSLで直接鍵を生成することもできます:

# 2048ビットのRSA鍵を生成

openssl genrsa -out dkim_private.pem 2048

# 公開鍵を抽出

openssl rsa -in dkim_private.pem -pubout -out dkim_public.pem

# 公開鍵をDNS用に整形

echo -n "v=DKIM1; k=rsa; p=" > dkim_dns.txt

openssl rsa -in dkim_private.pem -pubout -outform DER | base64 -w 0 >> dkim_dns.txt

DKIMのベストプラクティス

- キーローテーション:定期的に鍵を更新(推奨:6〜12ヶ月ごと)

- 複数セレクター:移行期間中は新旧のキーを並行運用し、切り替えをスムーズに

- キー長:最低2048ビット、可能なら4096ビットを使用

- 正規化:ヘッダーは「relaxed」、ボディは「relaxed」または「simple」を推奨

DMARC:認証失敗時の処理を制御

DMARC(Domain-based Message Authentication, Reporting & Conformance)は、SPFとDKIMの認証結果を統合し、失敗時の処理方法を指定する技術です。

DMARCポリシーの段階的導入

DMARCは以下の3つのポリシーレベルを提供します:

| ポリシー | 動作 | 推奨用途 |

|---|---|---|

p=none |

監視のみ(配信は継続) | 初期導入時 |

p=quarantine |

迷惑メールフォルダへ | テスト段階 |

p=reject |

完全拒否 | 本番運用 |

DMARCレコードの詳細タグ

DMARCにはポリシー以外にも重要な設定タグがあります:

v=DMARC1:DMARCバージョン(必須)p=:ポリシー(none/quarantine/reject)rua=:集約レポートの送信先ruf=:フォレンジック(詳細)レポートの送信先pct=:ポリシー適用率(0〜100、段階的導入に有用)adkim=:DKIMアライメント(r=relaxed / s=strict)aspf=:SPFアライメント(r=relaxed / s=strict)sp=:サブドメインポリシー(親ドメインと異なるポリシーを設定可能)fo=:フォレンジックレポートの生成条件

# 段階的導入の例:25%のメールにquarantineを適用

_dmarc.example.com. IN TXT "v=DMARC1; p=quarantine; pct=25; rua=mailto:dmarc@example.com; adkim=r; aspf=r"

実装時の落とし穴と対策

メール認証技術の実装において、以下のような問題に直面することがあります:

1. SPFレコードの10回参照制限

SPFには「DNS参照は10回まで」という制限があります。複数のサービスを利用している場合、この制限に達してしまうことがあります。

# 問題のあるSPFレコード(参照が多すぎる)

v=spf1 include:_spf.google.com include:amazonses.com include:sendgrid.net include:mailgun.org include:zoho.com include:outlook.com include:constant-contact.com -all

解決策: IPアドレスの直接指定や、サブドメインの活用を検討します。

2. DKIM鍵の管理とローテーション

DKIMの秘密鍵が漏洩すると、なりすましメールが可能になります。定期的な鍵のローテーションが必要です。

🔐 セキュリティ推奨事項: DKIM鍵は最低でも年1回、可能であれば3ヶ月ごとにローテーションしてください。

3. DMARCレポートの活用不足

DMARCは認証結果のレポートを送信する機能があります。これを活用しないと、問題の早期発見が困難になります。

# DMARCレコードでレポート送信先を指定

_dmarc.example.com. IN TXT "v=DMARC1; p=quarantine; rua=mailto:dmarc-reports@example.com; ruf=mailto:dmarc-forensic@example.com; fo=1"

段階的な実装アプローチ

メール認証技術は一度に全て実装する必要はありません。以下の段階的アプローチを推奨します:

- フェーズ1(1-2週間):SPFレコードの設定と検証

- フェーズ2(2-4週間):DKIM署名の実装とテスト

- フェーズ3(1ヶ月):DMARCを「p=none」で開始し、レポート収集

- フェーズ4(1-2ヶ月):問題を修正し、「p=quarantine」へ移行

- フェーズ5(3ヶ月以降):十分な検証後、「p=reject」へ移行

監視とメンテナンスの重要性

メール認証技術は「設定して終わり」ではありません。継続的な監視とメンテナンスが必要です:

定期的な確認項目

- 配信率の監視:認証失敗によるメール不達の検出

- DMARCレポートの分析:なりすまし試行の早期発見

- DNS設定の検証:レコードの意図しない変更の検出

- 鍵のローテーション:セキュリティの維持

トラブルシューティング

認証設定後に問題が発生した場合は、以下のコマンドでデバッグできます:

SPFのデバッグ

# SPFレコードの確認

dig TXT example.com +short

# SPF検証テスト

spfquery --ip=203.0.113.1 --sender=user@example.com --helo=mail.example.com

DKIMのデバッグ

# DKIM公開鍵の確認

dig TXT selector._domainkey.example.com +short

# DKIMレコードの検証

opendkim-testkey -d example.com -s selector -k dkim_private.pem

DMARCのデバッグ

# DMARCレコードの確認

dig TXT _dmarc.example.com +short

よくある課題と解決策

メール転送時の認証失敗

問題:メールが転送されると、SPF認証が失敗する(送信元IPが変わるため)

解決策:

- SRS(Sender Rewriting Scheme)の実装:転送時にエンベロープFromを書き換え

- ARC(Authenticated Received Chain)の導入:転送チェーンの認証結果を保持

- 転送元でのDKIM署名の保持

サードパーティサービスの統合

問題:マーケティングツールやCRMから自社ドメインでメールを送信する場合の認証設定

# SPFにサービスを追加

example.com. IN TXT "v=spf1 include:_spf.mailchimp.com include:_spf.salesforce.com mx -all"

# サービス固有のDKIMセレクターを設定

mailchimp._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=..."

DMARCレポートの大量受信

問題:DMARCレポートでメールボックスが溢れる

解決策:

- 専用のメールアドレスを使用

- レポート処理ツールの導入(例:dmarcian、Valimail)

- 自動処理スクリプトの実装

まとめ:メール認証技術は現代の必須スキル

GmailやOutlookなどのメールサービスに慣れていると、メール認証技術の重要性を見落としがちです。しかし、自社でメールサーバーを運用する場合、これらの技術の正しい理解と実装は絶対に必要です。

SPF、DKIM、DMARCは単なる技術仕様ではなく、インターネット上でメールを確実に届けるための必須要件となっています。これらを適切に実装することで、以下のメリットが得られます:

- メールの到達率向上(迷惑メール判定の回避)

- ブランドの信頼性向上(なりすまし防止)

- セキュリティの強化(フィッシング攻撃の防御)

- 問題の早期発見(DMARCレポートによる監視)

メールサーバーの運用を検討している技術者の皆さん、メール認証技術は「あると良い」機能ではなく「なければ動かない」必須機能だということを肝に銘じてください。適切な実装により、安全で信頼性の高いメール配信環境を構築しましょう。

参考資料

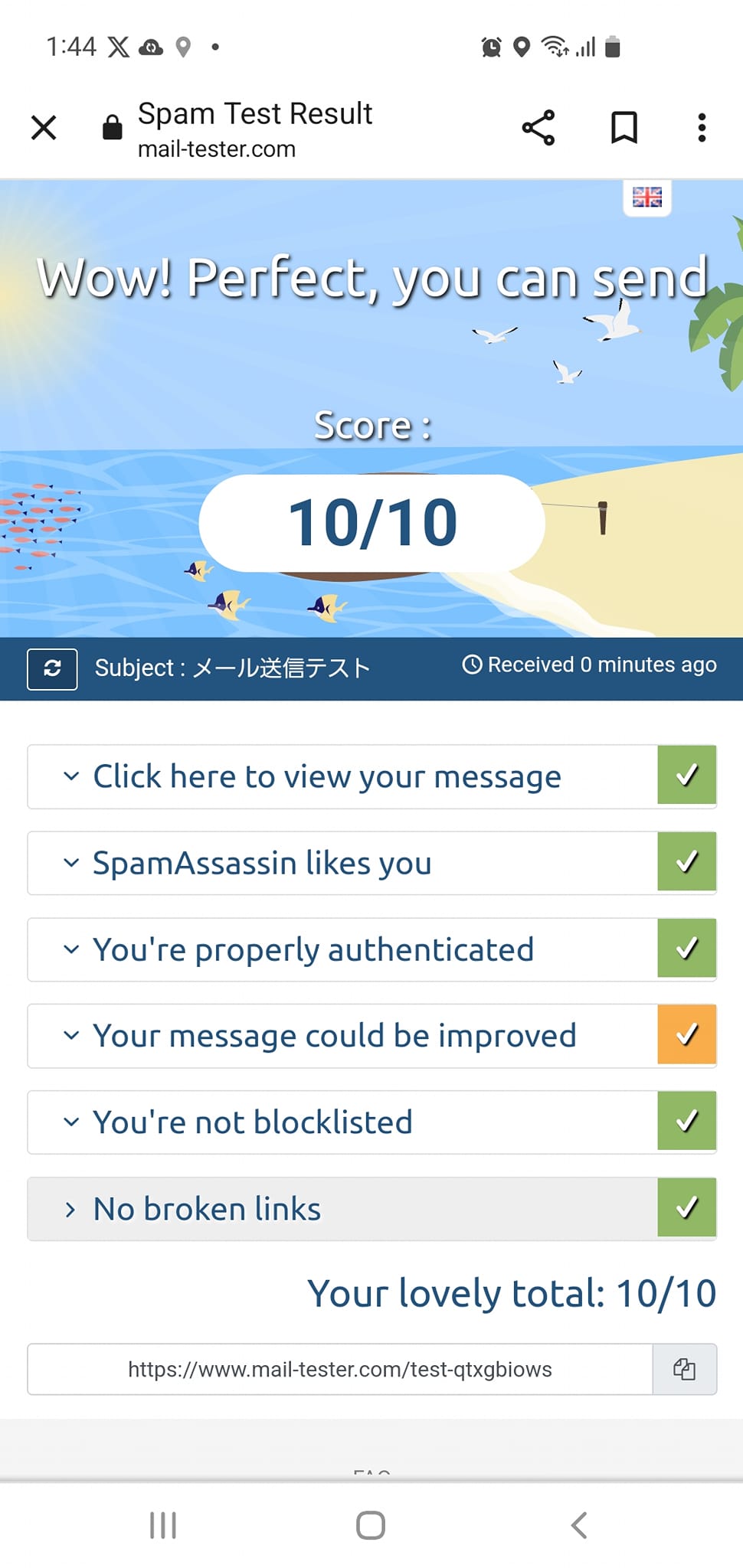

🎯 目指せ!mail-tester での10点満点!!

あなたのメールサーバーは本当に信頼されていますか?

メール認証の設定が完了したら、必ずmail-tester.comでチェックしてみてください。このサービスは、あなたのメールサーバーの設定を総合的に評価し、10点満点でスコアリングしてくれます。

「10点満点」は単なる数字ではありません。

それは、あなたが真のメール配信のプロフェッショナルである証です!

mail-testerがチェックする項目:

- ✅ SPF認証の正確性

- ✅ DKIM署名の有効性

- ✅ DMARCポリシーの適切性

- ✅ ブラックリストへの登録状況

- ✅ メールヘッダーの適切性

- ✅ スパムスコアの評価

- ✅ 逆引きDNSの設定

⚡ チャレンジ精神を燃やせ!

最初は7点、8点かもしれません。でも諦めないでください。一つずつ問題を解決し、設定を最適化していけば、必ず10点満点に到達できます。その道のりこそが、あなたをメール配信のエキスパートへと成長させるのです。

今すぐmail-testerでチェックして、

メール配信の頂点を目指しましょう!🚀

「完璧なメール配信環境」は一日にして成らず。

日々の改善と検証の積み重ねが、信頼性の高いメールシステムを作り上げます。

あなたの挑戦を、心から応援しています!